グラフを作成

openpyxl.chart で定義されているクラスを使うと、ワークシートのデータから グラフ を作成することができます

グラフ を作成する手順は次のようになります。

- グラフオブジェクトの生成

グラフの種類に対応したオブジェクトを作成します。 - グラフタイトル等の設定

グラフオブジェクトのプロパティを使って、グラフの棒や線のスタイル、グラフのタイトル、縦軸と横軸のタイトルを設定します。 - データ用のReferenceオブジェクトの生成

グラフのデータが入力されているセル範囲を指定します。 - カテゴリデータ用のReferenceオブジェクトの生成

カテゴリデータは入力されているセル範囲を指定します。 - グラフオブジェクトへのデータ用Referenceオブジェクトの追加

グラフオブジェクトにデータ用Referenceオブジェクトを追加します。 - グラフオブジェクトへのカテゴリのReferenceオブジェクトの追加

add_dataメソッドで、グラフオブジェクトにカテゴリのReferenceオブジェクトを追加します。 - 位置を指定してグラフを配置

add_chartメソッドにグラフオブジェクト、グラフを配置する基準にするセル番地を指定して、ワークシートにグラフを配置します。

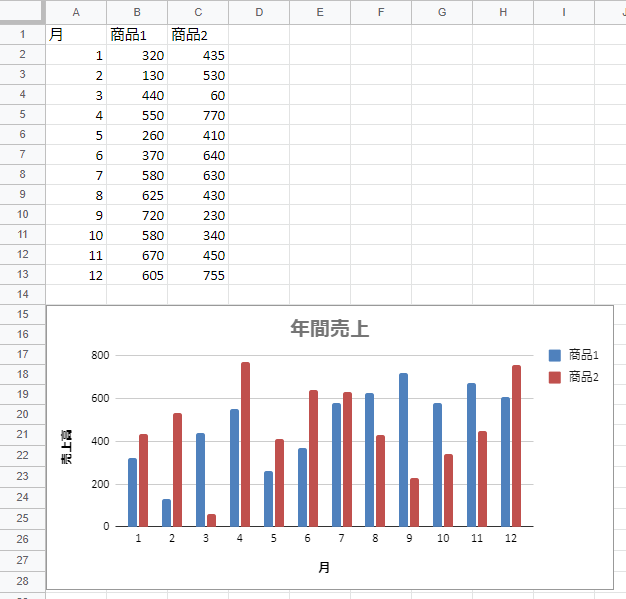

下記のサンプルソースでは、BarChartコンストラクタ を使って棒グラフを作成しています。

[Google Colaboratory]

1 | import openpyxl |

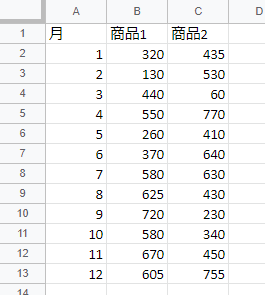

[Test.xlsx]

保存したExcelファイルを確認すると、棒グラフが作成されていることを確認できます。